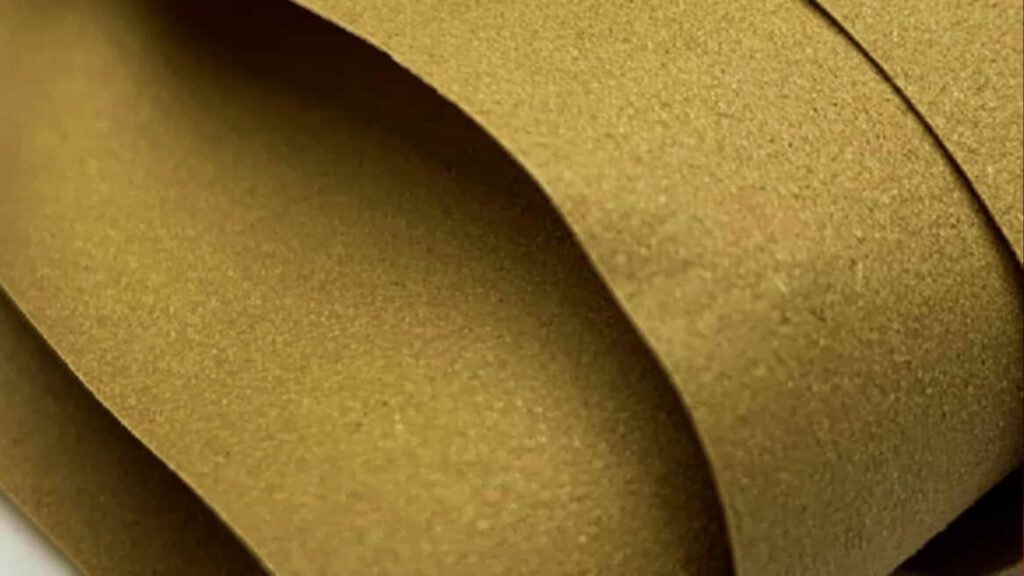

Лист табака Recon

Мир табака огромен и разнообразен, и одним из самых интригующих аспектов является табачный лист Recon. Этот уникальный вид табачного листа имеет богатую историю и сложный процесс производства, который отличает его от других видов табака. В этой статье мы погрузимся в увлекательный мир табачного листа Recon, изучим его уникальные характеристики, процесс производства и многое другое. Присоединяйтесь к нам в этом путешествии, чтобы раскрыть секреты этого интригующего табачного листа.

Знакомство с табачным листом Recon

Табачный лист Recon, уникальный и интригующий аспект табачного мира, имеет богатую историю и сложный процесс производства, который отличает его от других видов табака. В этой статье мы погрузимся в увлекательный мир табачного листа Recon, изучим его уникальные характеристики, процесс производства и многое другое.

История табачного листа Recon

История табачного листа Recon так же богата и сложна, как и сам лист. Он выращивался и использовался на протяжении многих веков, а его уникальные свойства сделали его любимым среди ценителей табака.

Процесс производства табачного листа Recon

Процесс производства табака Recon Tobacco Leaf — это тщательный отбор, выращивание и обработка для обеспечения высочайшего качества продукта.

Уникальные характеристики табачного листа Recon

Табачный лист Recon известен своими уникальными характеристиками, в том числе ярко выраженным вкусовым профилем и ароматом.

Вкусовой профиль табачного листа Recon

Аромат Recon Tobacco Leaf отличается сложностью и нюансами, обеспечивая богатый и приятный опыт курения.

Аромат табачного листа Recon

Аромат Recon Tobacco Leaf столь же пленителен, в нем есть и сила, и изысканность.

Применение листьев табака Recon

Табачный лист Recon универсален и может быть использован в самых разных целях, в том числе в сигарах и трубочном табаке.

Лист табака Recon в сигарах

Табачный лист Recon часто используется при производстве высококачественных сигар, где его уникальные характеристики могут по-настоящему проявиться.

Лист табака Recon в трубочном табаке

Лист табака Recon также используется в трубочном табаке, где можно в полной мере оценить его богатый вкус и аромат.

Рынок табачного листа Recon

Рынок табачного листа Recon является динамичным и постоянно меняющимся, а такие факторы, как спрос и предложение, играют на нем решающую роль.

Спрос на табачный лист Recon

Спрос на табачный лист Recon высок благодаря его уникальным свойствам и высококачественному курению.

Поставка табачного листа Recon

С другой стороны, поставки табачного листа Recon тщательно контролируются, чтобы обеспечить высочайшее качество продукта.

Будущее табачного листа Recon

Будущее Recon Tobacco Leaf выглядит многообещающе, при этом ключевую роль играют инновации в отрасли и влияние нормативных актов.

Инновации в индустрии табачных листьев Recon

Инновации в отрасли производства табачных листьев Recon помогают улучшить качество и доступность продукта.

Влияние нормативных актов на табачный лист Recon

Нормативные акты, регулирующие оборот табачного листа, также определяют будущее отрасли, оказывая потенциальное влияние как на спрос, так и на предложение продукта.

Оборудование для обработки табачных листьев

Табачным фабрикам, перерабатывающим табачные листья в форму, пригодную для использования в таких продуктах, как сигареты, сигары и другие табачные изделия, может понадобиться следующее оборудование:

- Оборудование для обмолота зеленых листьев: Это оборудование используется для обработки сырых листьев табака, отделяя пластинки от стебля.

- Оборудование для первичной переработки: Эти машины используются для дальнейшей обработки отделенной пластинки и стебля, подготавливая их для использования в готовых табачных изделиях.

- Машины для сортировки табака: Эти машины используются для сортировки переработанного табака на основе различных факторов, таких как размер, качество и цвет.

- Пресс-подборщики табачных листьев: Эти машины используются для прессования переработанного табака в компактные, удобные в обращении тюки для хранения и транспортировки.

- Измельчители табачных листьев: Эти машины используются для нарезки переработанного табака на мелкие кусочки, пригодные для использования в таких продуктах, как сигареты и сигары.

- Системы увлажнения табачных листьев: Эти системы используются для контроля содержания влаги в табаке, что может повлиять на качество готовой продукции.

- Оборудование для ферментации табачных листьев: Это оборудование используется для ферментации табака — процесса, который позволяет улучшить его вкус и аромат.

- Контейнеры для выдержки табачных листьев: Эти контейнеры используются для хранения табака во время процесса старения, что позволяет еще больше усилить его вкус и аромат.

- Материалы для упаковки табачных листьев: Эти материалы используются для упаковки готовых табачных изделий для продажи.

- Оборудование для тестирования качества табачного листа: Это оборудование используется для проверки качества переработанного табака, обеспечивая его соответствие необходимым стандартам.

Производство табачных листьев

Восстановленный табачный лист, также известный как Recon Tobacco Leaf, — это продукт новой технологии в табачной промышленности. Он изготавливается из восстанавливаемых ресурсов и в настоящее время широко используется в промышленности. Процесс производства восстановленного табачного листа включает в себя тщательный отбор, выращивание и обработку для обеспечения высочайшего качества продукта.

Производство восстановленных табачных листьев включает в себя смешивание табачных обрезков, стеблей и других побочных продуктов со связующим веществом для создания однородного табачного листа. Этот процесс можно разделить на две отдельные части: подготовка табачного компонента, подготовка армирующих и связующих компонентов, а также гомогенизация смеси компонентов (подготовка табачной массы).

Производственный процесс начинается с выделения растворимых фракций из поступающего табачного сырья и формирования нерастворимых продуктов (состоящих в основном из волокон) в бумагоподобный лист. Растворимые фракции и волокна сырья разделяются в процессе производства бумаги RTL. Поэтому химические компоненты растворителей можно регулировать вручную с помощью технологии целенаправленной обработки. Это позволяет в конечном итоге контролировать качество продукта RTL.

Табак Recon беспрепятственно проходит все этапы первичной обработки табака (смешивание, гильзование, кондиционирование, нарезка, сушка, ароматизация, охлаждение, пневматизация). Компании, которые хотят использовать Recon, могут тестировать различные вкусы и производственные процессы на технологически инновационном предприятии.

Существует несколько методов производства восстановленного табака. Наряду с технологией изготовления бумаги, существует технология нановолокон и процесс, называемый band cast, который также известен как восстановление в виде суспензии. Все типы восстановления могут быть использованы в табачных изделиях с нагревом (HTP). В настоящее время наиболее широко используются бумажная и суспензионная формы, но для их производства требуется много места и энергии, а вкус, сушка и прочность на разрыв могут представлять определенные трудности.

Качество табачного листа Recon

Качество Recon Tobacco Leaf, или восстановленного табачного листа, определяется несколькими факторами, включая процесс производства, используемое сырье и специальные технологии, применяемые для улучшения вкуса и аромата.

Табачный лист Recon производится путем смешивания табачных обрезков, стеблей и других побочных продуктов со связующим веществом для создания однородного табачного листа. Производственный процесс включает в себя извлечение растворимых фракций из поступающего табачного сырья и формирование нерастворимых продуктов в бумагоподобный лист. Химические компоненты растворимых фракций можно регулировать вручную с помощью технологии целенаправленной обработки, что позволяет контролировать качество продукта Recon Tobacco Leaf.

На качество табачного листа Recon также влияют предшественники вкуса и летучие ароматические компоненты, содержащиеся в табачных стеблях. Эти компоненты изменяются в процессе созревания, сушки, ферментации, переработки и хранения, а ключевыми факторами, влияющими на них, являются сорт, культура выращивания, высота над уровнем моря и климат. На качество курения стеблей с расширенной нарезкой влияют летучие ароматические компоненты, которые обычно образуются в результате деградации аромата.

Табачный лист Recon используется для множества целей. Помимо снижения стоимости наполнения различных табачных смесей и уменьшения количества отходов, табачный лист Recon играет важную роль в разработке сигаретных смесей. Специальная форма Recon, изготовленная на заказ из тщательно перемешанных табачных листьев, является важнейшим компонентом расходных материалов, используемых в табачно-обогреваемых изделиях (THP).

Качество табачного листа Recon также определяется его физическими свойствами. Например, Recon Paper, разновидность табачного листа Recon, обладает более высокой прочностью на разрыв по сравнению с другими видами, изготовленными методом литья. Кроме того, при тщательном контроле качества контролируются такие свойства листа, как вещество, воздухопроницаемость, цвет и содержание влаги.

В целом, рынок восстановленного табачного листа представляет собой многообещающую перспективу, с ожидаемым CAGR в % в течение прогнозируемого периода. Поскольку мировая табачная промышленность продолжает развиваться, рынок, вероятно, будет демонстрировать устойчивый рост, обусловленный такими преимуществами, как экономичность и стабильное качество, предлагаемыми восстановленными продуктами из табачного листа.

Табачный лист Recon по сравнению с традиционным табаком

Подробнее: Табачный лист Recon Tobacco Leaf и традиционный табак различаются по нескольким параметрам, включая процесс производства, состав и использование в табачных изделиях.

Табачный лист Recon, также известный как восстановленный табачный лист, производится путем смешивания табачных обрезков, стеблей и других побочных продуктов со связующим веществом для создания однородного табачного листа. Производственный процесс включает в себя извлечение растворимых фракций из поступающего табачного сырья и формирование нерастворимых продуктов в бумагоподобный лист. Химические компоненты растворимых фракций можно регулировать вручную с помощью технологии целенаправленной обработки, что позволяет контролировать качество продукта Recon Tobacco Leaf. Recon Tobacco Leaf используется для множества целей, включая снижение стоимости наполнения различных смесей табачных изделий и уменьшение количества отходов. Он также играет важную роль в разработке сигаретных смесей.

С другой стороны, традиционный табак изготавливается в основном из листьев табачного растения. Свойства традиционного табака зависят, в первую очередь, от методов вяления, места произрастания, расположения листьев на стебле, а также от таких факторов, как качество цвета и спелость при сборе урожая. Традиционный табак используется в различных видах продукции, включая сигареты, сигары и бездымные табачные изделия.

Одно из главных отличий Recon Tobacco Leaf от традиционного табака — добавки, используемые при их производстве. Производители распыляют и пропитывают восстановленную табачную бумагу никотином и другими веществами, потерянными в процессе производства, а также 600 химическими добавками. В отличие от этого, традиционный табак обычно обрабатывается меньшим количеством добавок.

Еще одно отличие заключается в экономичности производства. Благодаря использованию компонентов табака более низкого сорта, восстановленный табачный лист позволяет производить его с минимальными затратами, сохраняя при этом неизменный вкус и ощущения от курения. Традиционный табак, однако, часто требует больше ресурсов для выращивания и обработки.

С точки зрения применения, как Recon Tobacco Leaf, так и традиционный табак используются в производстве различных табачных изделий. Однако Recon Tobacco Leaf имеет особое значение для производства сигарет и может быть получен как из собственного табака, так и из табака, приобретенного на открытом рынке. Традиционный табак, с другой стороны, используется в более широком ассортименте продукции, включая сигареты, сигары и бездымные табачные изделия.

Качество табачного листа Recon

Качество Recon Tobacco Leaf, или восстановленного табачного листа, определяется несколькими факторами, включая процесс производства, используемое сырье и специальные технологии, применяемые для улучшения вкуса и аромата.

Табачный лист Recon производится путем смешивания табачных обрезков, стеблей и других побочных продуктов со связующим веществом для создания однородного табачного листа. Производственный процесс включает в себя извлечение растворимых фракций из поступающего табачного сырья и формирование нерастворимых продуктов в бумагоподобный лист. Химические компоненты растворимых фракций можно регулировать вручную с помощью технологии целенаправленной обработки, что позволяет контролировать качество продукта Recon Tobacco Leaf.

На качество табачного листа Recon также влияют предшественники вкуса и летучие ароматические компоненты, содержащиеся в табачных стеблях. Эти компоненты изменяются в процессе созревания, сушки, ферментации, переработки и хранения, а ключевыми факторами, влияющими на них, являются сорт, культура выращивания, высота над уровнем моря и климат. На качество курения стеблей с расширенной нарезкой влияют летучие ароматические компоненты, которые обычно образуются в результате деградации аромата.

Табачный лист Recon используется для множества целей. Помимо снижения стоимости наполнения различных табачных смесей и уменьшения количества отходов, табачный лист Recon играет важную роль в разработке сигаретных смесей. Специальная форма Recon, изготовленная на заказ из тщательно перемешанных табачных листьев, является важнейшим компонентом расходных материалов, используемых в табачно-обогреваемых изделиях (THP).

Качество табачного листа Recon также определяется его физическими свойствами. Например, Recon Paper, разновидность табачного листа Recon, обладает более высокой прочностью на разрыв по сравнению с другими видами, изготовленными методом литья. Кроме того, при тщательном контроле качества контролируются такие свойства листа, как вещество, воздухопроницаемость, цвет и содержание влаги.

Перспективы развития табачного листа Recon

Перспективы развития рынка табачного листа Recon представляются многообещающими, поскольку в период с 2023 по 2030 год ожидается значительный рост. Этот рост в первую очередь обусловлен повышением спроса на сигареты и сигары во всем мире, изменением образа жизни и увеличением располагаемого дохода среди потребителей.

Рынок выигрывает от снижения производственных затрат, связанных с использованием компонентов табака более низкого сорта, что делает восстановленный табачный лист привлекательным вариантом для производителей, стремящихся сократить свои расходы без ущерба для качества продукции.

Ожидается, что рынок восстановленного табачного листа будет ежегодно расти значительными темпами в период с 2023 по 2030 год. В период с 2017 по 2022 гг. рынок вырос с USD млн. до USD млн. и, по оценкам, при темпах роста в % этот рынок достигнет USD млн. в 2029 году.

Одной из новых тенденций на мировом рынке восстановленного табачного листа является растущий спрос на табачные изделия с пониженным риском. По мере того как потребители все больше заботятся о своем здоровье, растет интерес к альтернативам традиционным сигаретам.

Табачный лист Recon в сигаретах и сигарах

Восстановленный табачный лист, или Recon Tobacco Leaf, используется как в сигаретах, так и в сигарах, но его применение и влияние на конечный продукт может быть разным.

В сигаретах Recon табачный лист является важным компонентом. Он изготавливается из мякоти измельченных стеблей табака и других частей табачного листа, которые в противном случае пошли бы в отходы. Затем эта пульпа формируется в бумагоподобный продукт, который нарезается так, чтобы напоминать измельченный лист табака. Производители распыляют и пропитывают эту восстановленную табачную бумагу никотином и другими веществами, потерянными в процессе производства, а также 600 химическими добавками. Этот процесс позволяет сигаретным компаниям производить больше сигарет на фунт выращенного табака при более низком содержании частиц смолы в дыме.

В сигарах лист табака Recon может использоваться по-разному. Он может заменять связующий слой табачного листа, который удерживает табачный наполнитель вместе, или использоваться в качестве внешней обертки сигары. Табачный лист Recon, используемый в сигарах, изготавливается из смеси измельченных кусочков табака и целлюлозного клея, смешанных вместе в виде массы для создания листа, который можно разрезать на части любого размера. Обычно он содержит около 75% натурального табака и при горении выделяет натуральный табачный вкус и аромат. Однако наличие восстановленной обертки и связующего табака представляет собой значительное отклонение от 100% натурального табака, используемого в премиальных сигарах ручной работы.

Использование табачного листа Recon как в сигаретах, так и в сигарах позволяет экономить на производстве, сохраняя при этом неизменный вкус и ощущения от курения. Кроме того, он вносит вклад в усилия по обеспечению экологичности табачной промышленности, поскольку использует компоненты табака, которые в противном случае были бы выброшены на свалку.

Лучшие бренды табачных листьев Recon

Бренды:

- Korber Technologies: Эта компания предлагает технологически инновационный комплекс, где компании могут тестировать различные вкусы и процессы производства продуктов для разведки.

- SWM: Предложение SWM по восстановлению табачного листа является уникальным в отрасли, поскольку в нем используется проверенный двухэтапный процесс. Он позволяет сохранить специфику табачного сырья, в отличие от других технологий.

- Российская табачная фабрика: Всемирно известная как поставщик высококачественного восстановленного табака для различных смесей, обеспечивающая экономию средств и стабильное качество.

- SAI: Производственные мощности SAI по разведке превышают 6 000 тонн в год, что делает компанию одним из трех крупнейших мировых поставщиков наряду с SWM LTR Industries и KT&G Tae-A Industrial Co.

- Швейцер-Маудуит Интернэшнл: Один из крупнейших мировых производителей восстановленного табачного листа.

- Star Tobacco International: Еще один крупный мировой производитель восстановленного табачного листа.

- Компания Reconinc: Значительный игрок на мировом рынке восстановленного табачного листа.

- Компания Guangdong Golden Leaf Technology Development: Крупнейший производитель восстановленного табачного листа .

- Чай А Индастриал: Значительный игрок на мировом рынке восстановленного табачного листа.

Лучший лист табака Recon для производства сигарет

Как искусственный интеллект, я не обладаю возможностями поиска в реальном времени. Однако, судя по имеющейся информации, несколько брендов известны своим высоким качеством табачного листа Recon, используемого для производства сигарет. К ним относятся:

- Korber Technologies: Эта компания предлагает технологически инновационный комплекс, где компании могут тестировать различные вкусы и процессы производства продуктов для разведки.

- SWM: Предложение SWM по восстановленному табачному листу уникально в отрасли, поскольку в нем используется проверенный двухэтапный процесс. Он позволяет сохранить особенности сырого табака, в отличие от других технологий.

- Российская табачная фабрика: Признана во всем мире как поставщик высококачественного восстановленного табака для различных смесей, обеспечивая экономию средств и стабильное качество.

- SAI: Производственные мощности компании SAI по разведке превышают 6 000 тонн в год, что делает ее одним из трех крупнейших мировых поставщиков наряду с SWM LTR Industries и KT&G Tae-A Industrial Co.

- Швейцер-Маудуит Интернэшнл: Один из крупнейших мировых производителей восстановленного табачного листа.

- Star Tobacco International: Еще один крупный мировой производитель восстановленного табачного листа.

- Компания Reconinc: Значительный игрок на мировом рынке восстановленного табачного листа.

- Компания Guangdong Golden Leaf Technology Development: Крупный производитель восстановленного табачного листа.

- Чай А Индастриал: Значительный игрок на мировом рынке восстановленного табачного листа.

Лучший лист табака Recon для производства сигар

Подробнее: Несколько брендов известны своим высоким качеством табачного листа Recon, используемого для производства сигар. К ним относятся:

- Korber Technologies: Эта компания предлагает технологически инновационный комплекс, где компании могут тестировать различные вкусы и процессы производства продуктов для разведки.

- SWM: Предложение SWM по восстановлению табачного листа является уникальным в отрасли, поскольку в нем используется проверенный двухэтапный процесс. Он позволяет сохранить специфику табачного сырья, в отличие от других технологий.

- Российская табачная фабрика: Признанная во всем мире как поставщик высококачественного восстановленного табака для различных смесей, обеспечивающая экономию средств и стабильное качество.

- SAI: Производственные мощности SAI по разведке превышают 6 000 тонн в год, что делает компанию одним из трех крупнейших мировых поставщиков наряду с SWM LTR Industries и KT&G Tae-A Industrial Co.

- Швейцер-Маудуит Интернэшнл: Один из крупнейших мировых производителей восстановленного табачного листа.

- Star Tobacco International: Еще один крупный мировой производитель восстановленного табачного листа.

- Компания Reconinc: Значительный игрок на мировом рынке восстановленного табачного листа.

- Компания Guangdong Golden Leaf Technology Development: Крупнейший производитель восстановленного табачного листа .

- Чай А Индастриал: Значительный игрок на мировом рынке восстановленного табачного листа.

Качество листьев

Качество табачного листа, используемого в сигаретах или сигарах, определяется несколькими факторами. К ним относятся сорт табачного растения, условия, в которых оно было выращено, способ сбора и вяления, а также хранения и выдержки.

Сорт табачного растения может значительно повлиять на качество листа. Разные сорта отличаются вкусом, ароматом и особенностями горения. Например, табак Burley известен своим легким, мягким вкусом и медленным горением, а табак Virginia обладает сладким, насыщенным вкусом.

Условия, в которых выращивался табак, также играют важную роль в качестве листа. Для хорошего роста табачным растениям требуется определенное сочетание климата, почвы и солнечного света. Любые изменения в этих условиях могут повлиять на вкус и качество табака.

Способ сбора и вяления табачного листа также может повлиять на его качество. Табачные листья обычно собирают вручную, чтобы гарантировать, что будут собраны только спелые листья. После сбора урожая листья подвергаются вялению — процессу сушки листьев для удаления влаги и улучшения вкуса. Метод вяления может значительно повлиять на вкус и качество табака.

И наконец, способ хранения и выдержки табачного листа может повлиять на его качество. Правильные условия хранения необходимы для того, чтобы табак не высыхал и не плесневел. Выдержка позволяет ароматам табака созревать и развиваться, улучшая качество листа.

Качество табачного листа определяется совокупностью факторов, включая сорт табачного растения, условия, в которых оно было выращено, способ сбора и вяления, а также хранения и выдержки.

Заключение

Recon Tobacco Leaf — это уникальный и увлекательный аспект табачного мира, с богатой историей, уникальными характеристиками и многообещающим будущим. Являетесь ли вы ценителем табака или просто интересуетесь миром табака, Recon Tobacco Leaf предлагает богатый и приятный опыт, который действительно единственный в своем роде.

Восстановленный табачный лист, также известный как Recon Tobacco Leaf, — это продукт новой технологии в табачной промышленности. Он изготавливается из восстанавливаемых ресурсов и в настоящее время широко используется в промышленности. Процесс производства табачного листа Recon включает в себя тщательный отбор, выращивание и обработку для обеспечения высочайшего качества продукта. Компании, которые хотят использовать Recon, могут тестировать различные вкусы и производственные процессы на технологически инновационном предприятии. Табачный лист Recon имеет решающее значение в производстве сигарет и может быть получен как из побочных продуктов заказчика, так и из специально поставляемых табачных изделий.

Статистика:

Перспективы рынка восстановленного табачного листа выглядят многообещающими. Ожидается, что на рынке будет наблюдаться устойчивый рост, обусловленный в первую очередь повышением спроса на сигареты и сигары во всем мире. Эта тенденция может быть обусловлена такими факторами, как рост потребления табака, изменение образа жизни и увеличение располагаемого дохода потребителей.

Вопросы и ответы:

- Что такое реконский лист табака?

- Табачный лист Recon — это вид табака, который изготавливается из восстанавливаемых ресурсов в табачной промышленности.

- Как производится лист табака Recon?

- Процесс производства табачного листа Recon включает в себя тщательный отбор, выращивание и обработку для обеспечения высочайшего качества продукта.

- Где используется лист табака Recon?

- Табачный лист Recon широко используется в табачной промышленности, особенно в производстве сигарет.

- Почему популярны листья табака Recon?

- Табак Recon Tobacco Leaf популярен благодаря своей экономичности и уникальным ощущениям от курения.

- Чем Recon Tobacco Leaf отличается от традиционного табака?

- Табачный лист Recon отличается от традиционного табака процессом производства и уникальными характеристиками, которыми он обладает.

- Является ли Recon Tobacco Leaf устойчивым?

- Да, Recon Tobacco Leaf считается экологически чистым продуктом, поскольку он изготовлен из возобновляемых ресурсов.

- Можно ли использовать листья табака Recon в сигарах?

- Да, табачный лист Recon может быть использован для производства высококачественных сигар.

- Имеет ли Recon Tobacco Leaf ярко выраженный вкусовой профиль?

- Да, табачный лист Recon известен своим ярко выраженным вкусовым профилем.

- Каковы перспективы рынка Recon Tobacco Leaf?

- Перспективы развития рынка Recon Tobacco Leaf положительные, ожидается устойчивый рост, обусловленный повышением спроса на сигареты и сигары во всем мире.

- Какова стоимость производства Recon Tobacco Leaf по сравнению с традиционным табаком?

- Стоимость производства Recon Tobacco Leaf ниже, чем стоимость производства традиционного табака, что делает его привлекательным вариантом для производителей.

- Увеличится ли спрос на Recon Tobacco Leaf в будущем?

- Да, в будущем ожидается увеличение спроса на листья табака Recon в связи с ростом потребления табака и изменением образа жизни.

- Можно ли протестировать аромат табачного листа Recon?

- Да, компании, которые хотят использовать разведку, могут протестировать различные ароматы в технологически инновационном центре.

- Каковы уникальные характеристики табачного листа Recon?

- Табачный лист Recon известен своими уникальными характеристиками, в том числе выраженным вкусовым профилем и ароматом.

- Как обеспечивается качество табачного листа Recon?

- Качество табачного листа Recon обеспечивается тщательным процессом производства, который включает в себя тщательный отбор, выращивание и обработку.

- Является ли Recon Tobacco Leaf новой технологией в табачной промышленности?

- Да, Recon Tobacco Leaf — это продукт новой технологии в табачной промышленности.

Источники информации:

- https://tobacco.im/recon-tobacco.html

- https://www.ncbi.nlm.nih.gov/pmc/articles/PMC2424107/

- https://www.leafonly.com/tobacco-leaf-faq.php

- https://weldingstlouis.com

- https://www.koerber-technologies.com/en/news-stories/simply-test-recon-products

- https://www.pbs.org/wgbh/nova/cigarette/anat_text.html

- https://www.linkedin.com/pulse/reconstituted-tobacco-leaf-market-challenges-opportunities/

- https://www.amazon.com/R-J-Reynolds-Tobacco-Company/dp/0807816426

- https://tobacco.im/homogenized-tobacco.html

- https://www.ttb.gov/images/pdfs/atf_proc_73-5.pdf

- https://totalleafsupply.com/frequently-asked-questions/

- https://ec.europa.eu/health/scientific_committees/opinions_layman/tobacco/en/l-3/2.htm

- https://tobaccoreporter.com/2021/02/01/recon-reconsidered/

- https://en.wikipedia.org/wiki/Tobacco

- https://ec.europa.eu/health/scientific_committees/opinions_layman/tobacco/en/l-3/2.htm

- https://uncpress.org/book/9780807857663/the-r-j-reynolds-tobacco-company/

Цитаты:

- Recon Tobacco: повышенное качество и экономически эффективное решение https://tobacco.im/recon-tobacco.html

- СЕКРЕТ И СОУЛ «Мальборо» — PMC — NCBI https://www.ncbi.nlm.nih.gov/pmc/articles/PMC2424107/

- Часто задаваемые вопросы о листьях табака — Только листья https://www.leafonly.com/tobacco-leaf-faq.php

- Раскрытие непревзойденных преимуществ табачного листа Recon https://weldingstlouis.com

- Просто протестируйте продукты для разведки https://www.koerber-technologies.com/en/news-stories/simply-test-recon-products

- Анатомия сигареты (без вспышки) — PBS https://www.pbs.org/wgbh/nova/cigarette/anat_text.html

- Рынок восстановленного табачного листа: Вызовы, возможности,